13/04/2023 (2021-12-04)

[Source : gloria.tv]

Par Germán Sarlangue

Blog – https://gloria.tv/user/VPgx11CTuCmB3pv1bbjveivjz

Projet Bluetooth expérience X Version 1 – Révision 2

Étude rendue possible grâce au soutien financier de la LNPLV (infovaccin.fr), de EFVV (efvv.eu) et de nombreux donateurs anonymes. 30/11/2021

Résumé :

Objectivation de l’existence d’adresse MAC détectables sur la plage de fréquence Bluetooth suite à une inoculation de thérapie antigénique COVID et de test PCR de détection COVID.

Équipe :

- Germán Sarlangue

- Julien Devilleger

- Philippe Trillaud

- Steve Fouchet

- Lidwine Taillasson

- Grégory Catteau

Lien source :

https://ln5.sync.com/dl/195df4a10/5ab9apq6-q5vgawam-vgr3ktt9-7zr985rh

1/ Avant propos

Depuis avril 2021 des rumeurs se sont propagées sur les réseaux sociaux concernant l’apparition de signaux de type bluetooth à la suite d’une ou plusieurs injections anti-covid proposées par les compagnies pharmaceutiques :

- Astra Zeneca

- Pfizer

- Johnson et Johnson

- Moderna

De nombreuses vidéos ont circulé qui semblent mettre en évidence l’apparition de phénomènes troublants, à savoir :

- Des phénomènes d’aimantation inexpliqués sur différents sites du corps de personnes injectées (qui ont donné lieu à une explosion des publications sur TikTok regroupées autour d’un mouvement communautaire, Le Magnet Challenge).

- L’apparition d’adresses MAC Bluetooth en présence de personnes injectées et en l’absence de tout dispositif technologique susceptible d’expliquer ces apparitions.

- L’apparition de signaux lors d’un scan effectué sur le corps d’une personne injectée par l’intermédiaire d’appareillage de détection de puce électronique animale utilisées couramment chez les vétérinaires.

Toutes ces rumeurs ont été démenties par les principaux médias et les agences de presse traditionnelles alors même que dans les réseaux alternatifs de nombreuses expérimentations empiriques effectuées par des citoyens ordinaires semblaient démontrer le contraire.

https://www.reuters.com/article/factcheck-astrazeneca-bluetooth-idUSL2N2NC2G9

Pour autant les expériences citoyennes empiriques se multiplient :

https://henrymakow.wordpress.com/2021/09/17/le-vaccin-contient-votre-code-barres/ https://echelledejacob.blogspot.com/2021/11/vaccines-et-puce-bluetooth-mise-jour.html https://www.youtube.com/watch?v=q1VCRZNaHLE https://odysee.com/@Hemeroteca:f/DrDeBenito-mac-address–:7 https://odysee.com/@Pigeon_Pige-TouT_Traduction:6/bluetooth-2:e

En France la première expérimentation documentée sur le sujet a fait l’objet d’un article publié dans Agoravox

( https://www.agoravox.fr/tribune-libre/article/operation-dent-bleue-235064)

Cependant, comme le souligne Jérôme R. responsable de la publication de l’article, même si les résultats obtenus interpellent (De nombreuses adresses MAC non identifiées apparaissent), il ne pourrait s’agir d’en tirer une conclusion hâtive.

En effet, le terrain d’expérimentation était un jardin public d’où pouvaient partir de nombreux signaux légitimes émanant d’appareils non pris en compte et son matériel de détection (Un téléphone portable Archos tournant sous Android) pourrait également être l’objet de potentielles failles dans la détection

Bien évidemment ces expériences qui ne montrent qu’un résultat final, ne se sont inscrites dans aucun protocole assumé ne permettaient en aucun cas de démontrer la fiabilité des résultats.

En parallèle, de nombreuses études ont été effectuées pour objectiver la présence d’oxyde de graphène ou de l’un de ses dérivés dans la composition du vaccin.

Il est important de comprendre que l’oxyde de graphène a fait l’objet de pléthore d’études autour de ses propriétés physico-chimiques et électromagnétiques uniques.

Des applications commerciales sont d’ores et déjà disponibles :

Parallèlement à cela des dépôts officiels de brevets visant à l’élaboration de nanotechnologies implantées dans le corps humain, telles que des nanosenseurs, ou à des dispositifs variés utilisant les rayonnements électromagnétiques permettant toute sorte d’applicatifs potentiels existent.

- https://patents-google-com.translate.goog/patent/US4717343?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US3951134?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US5159703?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US5507291?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US6017302?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US6052336?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US6506148B2/en?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US10300240B2/en?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

- https://patents-google-com.translate.goog/patent/US5629678A/en?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

Enfin face au caractère secret de la composition des injections ainsi que l’impunité négociée des laboratoires pharmaceutiques quant aux éventuels effets indésirables liés aux injections, certaines études ont émergé mettant en évidence des éléments troublants :

- https://corona2inspect.blogspot.com/2021/11/identificacion-patrones-vacunas-coronavirus-nanorouters.html

- https://www.researchgate.net/publication/356507702 _MICROSTRUCTURES_IN_COVID_VACCINES_i norganic_crystals_or_Wireless_Nanosensors_Network

- https://corona2inspect.blogspot.com/2021/09/redes-nanocomunicacion-inalambrica-nanotecnologia-cuerpo-humano.html

- https://drive.google.com/file/d/1M5T_pa4d87vznN0r0IUpjrSb07sqO9vh/view?usp=drivesdk

2/ Environnement matériel et configuration technique

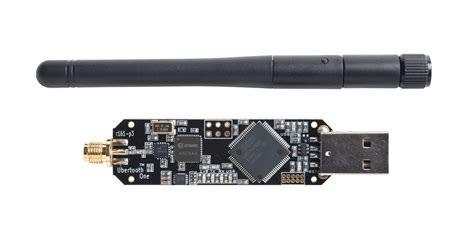

Pour cette expérience il a été choisi de travailler avec une antenne Ubertooth one de Great Scott Gadgets dont voici les spécifications techniques :

- Connecteur RP-SMA (destiné à connecter l’antenne Bluetooth)

- Module de transmission sans fil CC2400 Full duplex 2.4 GHz

- Module RF front end CC 2591

- Microcontrôleur LPC175x ARM Cortex-M3

- Connection USB 2.0 Full-speed

- Support Bluetooth and Bluetooth Low Energy

- Ampérage approximatif de 220mA

Il permet d’envoyer et de recevoir des paquets à 2,4 GHz, qui est la fréquence du Bluetooth, mais aussi de voir le trafic Bluetooth en temps réel en mode moniteur. L’appareil est comparable à un module Bluetooth de classe 1, c’est à dire qu’il a une puissance maximale de 100 mW (20 dBm) et une portée de 100 mètres sans obstacles.

Au niveau de l’ordinateur portable notre choix s’est porté sur une machine :

Hp EliteBook 820 G3 :

- Processeur Intel Core I7-6600U (2.6 Ghz)

- Mémoire RAM : 16 Go DDR3

- Carte graphique Intel HD Graphics 520

- Disque dur 240 Go SSD.

La version Bare metal installer 2021-3 de Kali linux a été téléchargée depuis :

https://kali.download/base-images/kali-2021.3/kali-linux-2021.3-installer-amd64.iso.torrent

En fichier ISO.

Elle a été montée sur une clé USB classique de 32 Go en image disque bootable via l’applicatif Rufus

( https://rufus.ie/fr/)

Une fois l’OS Kali linux installé sur la machine, une mise à niveau de ce dernier a été effectuée :

sudo apt-get update

sudo apt-get upgrade.

Aucun conflit n’ayant été détecté, la machine a été redémarrée.

Le projet Ubertooth est un projet Open Source.

L’intégralité du code est disponible sur Git.

Nous avons donc commencé par installer les différents paquets nécessaires :

sudo apt-get install cmake libusb-1.0-0-dev make gcc g++ libbluetooth-dev \

pkg-config libpcap-dev python-numpy python-pyside python-qt4

Suivi d’une mise à jour classique :

sudo apt-get update

sudo apt-get upgrade

Nous avons ensuite procédé à l’installation de la dernière version de libbtbb.

sudo ldconfig

wget https://github.com/greatscottgadgets/libbtbb/archive/2020-12-R1.tar.gz -O libbtbb-2020-12-R1.tar.gz

tar xf libbtbb-2020-12-R1.tar.gz

cd libbtbb-2020-12-R1

mkdir build

cd build

cmake ..

make

sudo make install

sudo apt-get update

sudo apt-get upgrade

Puis nous avons installé les outils Ubertooth :

wget https://github.com/greatscottgadgets/ubertooth/releases/download/2020-12-R1/ubertooth-2020-12-R1.tar.xz -O ubertooth-2020-12-R1.tar.xz

tar xf ubertooth-2020-12-R1.tar.xz

cd ubertooth-2020-12-R1/host

mkdir build

cd build

cmake ..

make

sudo make install

sudo apt-get update

sudo apt-get upgrade

Nous avons ensuite procédé à l’Update du firmware d’Ubertooth One :

cd ubertooth-2020-12-R1/ubertooth-one-firmware-bin sudo ubertooth-dfu -d bluetooth_rxtx.dfu -r cd ../.. sudo apt-get update sudo apt-get upgrade

Nous avons effectué le contrôle grâce à la commande :

ubertooth-util -v

Qui nous a renvoyé :

Firmware version: 2020-12-R1 (API:1.07)

Nous avons donc connecté l’antenne Bluetooth à la carte mère de l’Ubertooth one et branché ce dernier sur un port USB de la machine et lancé la commande :

ubertooth-specan-ui

Qui nous a ouvert une fenêtre :

L’appareil étant configuré et fonctionnel nous avons refermé la fenêtre et procédé à l’installation des plugins.

Nous avons commencé par installer les plugins wireshark :

sudo apt-get install wireshark wireshark-dev libwireshark-dev cmake cd libbtbb-2020-12-R1/wireshark/plugins/btbb mkdir build

cd build

cmake -DCMAKE_INSTALL_LIBDIR=/usr/lib/x86_64-linux-gnu/wireshark/libwireshark3/plugins ..

make

sudo make install

cd libbtbb-2020-12-R1/wireshark/plugins/btbredr

mkdir build

cd build

cmake -DCMAKE_INSTALL_LIBDIR=/usr/lib/x86_64-linux-gnu/wireshark/libwireshark3/plugins .. make

sudo make install

sudo apt-get update

sudo apt-get upgrade

Puis nous avons procédé à la configuration de Kismet.

Pour ce faire nous avons commencé par supprimer toutes les configurations pré existantes :

sudo rm -rfv /usr/local/bin/kismet* /usr/local/share/kismet* /usr/local/etc/kismet*

Nous avons ensuite procédé à l’installation et à l’actualisation des paquetages nécessaires :

python -m pip install --upgrade pip

pip install libpcap

sudo apt-get install libcap-dev pkg-config \ build-essential libnl-dev libncurses-dev libpcre3-dev \ libpcap-dev libcap-dev

Afin de pouvoir procéder à l’installation de la dernière version de kismet. wget -O –

https://www.kismetwireless.net/repos/kismet-release.gpg.key | sudo apt-key add -

$ echo 'deb https://www.kismetwireless.net/repos/apt/release/kali kali main' | sudo tee /etc/apt/sources.list.d/kismet.list

wget http://www.kismetwireless.net/code/kismet-2021-08-R1.tar.gz tar xf kismet-2021-08-R1.tar.gz

sudo mv kismet-2021-08-R1 /usr/src/kismet

ln -s ../ubertooth-2021-08-R1/host/kismet/plugin-ubertooth /usr/src/kismet

cd /usr/src/kismet

sudo ./configure

sudo make && sudo make plugins

sudo make suidinstall

sudo make plugins-install

cd ~

sudo apt-get update

sudo apt-get upgrade

sudo apt install kismet-core kismet-capture-linux-bluetooth kismet-capture-linux-wifi kismet-capture-nrf-mousejack python-kismetcapturertl433 python-kismetcapturertladsb python-kismetcapturertlamr python-kismetcapturefreaklabszigbee kismet-logtools~

sudo apt-get update

sudo apt-get upgrade

sudo apt install kismet-capture-linux-bluetooth

Nous avons éteint et rallumé la machine puis procédé aux vérifications d’usage.

Lors du lancement de kismet via la commande

sudo kismet

Une fenêtre s’ouvre nous demandant de définir un login et un password.

Ce que nous avons fait.

Puis nous avons sélectionné ubertooth one dans la liste Data Sources :

Nous avons testé l’application : Cette dernière est parfaitement fonctionnelle.

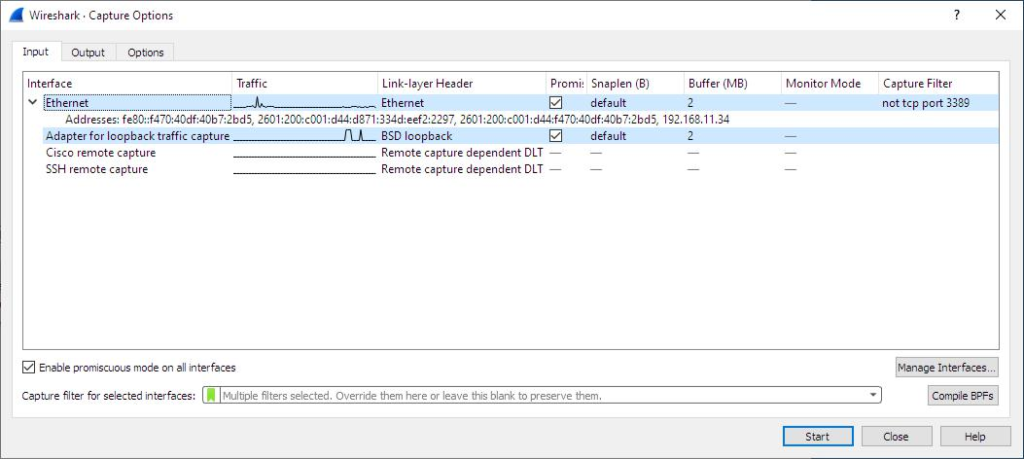

Nous avons ensuite configuré Wireshark pour permettre la capture de paquets Bluetooth.

Pour ce faire nous avons configuré un pipe :

mkfifo /tmp/pipe

Puis nous avons ouvert wireshark depuis la commande :

sudo wireshark

Dans la fenêtre qui s’est ouverte nous avons cliqué sur capture -> Options-> Manage interfaces ->

Pipe -> New ou nous avons entré dans le champ « pipe » :

/tmp/pipe

Enfin sur le terminal nous avons entré la commande :

ubertooth-btle -f -c /tmp/pipe

Dans les sources nous avons choisi bluetooth et lancé la capture : parfaitement fonctionnel.

3/ Tests préliminaires

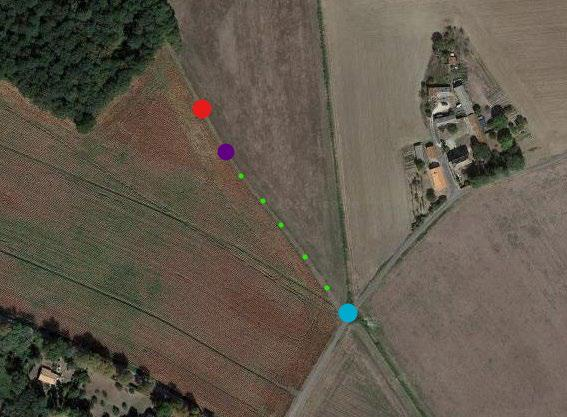

Le 16/10/2021 vers 09 h 30 nous avons procédé à des tests préliminaires dans un champ en plein air situé à proximité de la commune de Chabournay.

Les coordonnées GPS exactes du site sont les suivantes : 46°44’49.6’’N 0°13’32.0’’E.

Le point rouge marque l’endroit où a été installé le poste de détection.

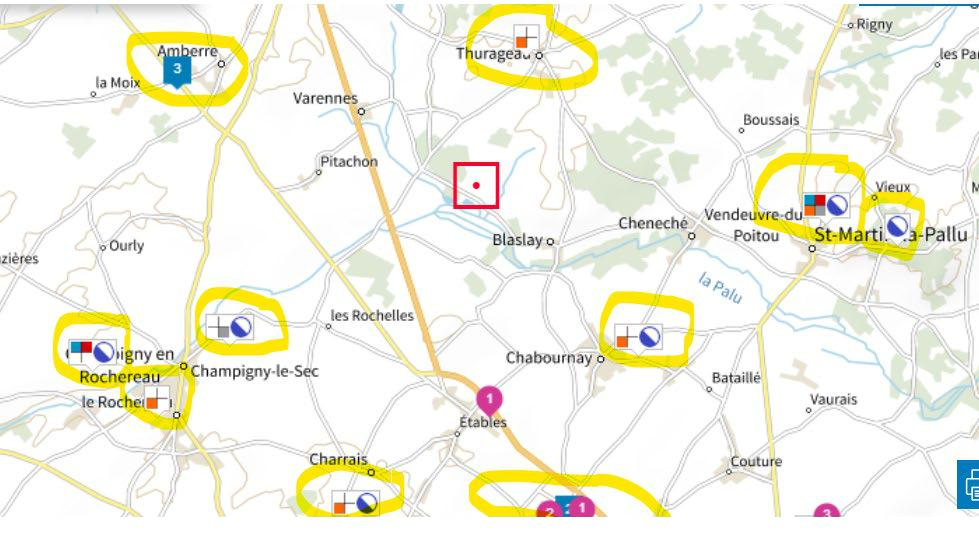

Un repérage de la zone est effectué sur cartoradio :

L’endroit de l’expérimentation est indiqué par un point rouge dans un carré rouge.

Les différents sites surlignés correspondent à des antennes relais dont les caractéristiques sont accessibles ici.

3/1 Déroulé des pré-tests

L’antenne est connectée, les serveurs activés.

Le protocole se lance.

Les candidats partent du point bleu et suivent le chemin (petits points verts) en direction du poste de détection (point rouge).

Dans un certain nombre de cas des signaux Bluetooth s’activent spontanément à environ 30 mètres du poste (point violet)

Le pré-test est concluant et fonctionnel, permettant de valider le protocole de test prévu pour le lendemain.

3/2 Déroulé de l’expérience

L’expérimentation a lieu le 17/10/2021 sur la commune de Cognac La forêt.

Un repérage Cartoradio donne la topographie suivante :

Les différents sites surlignés correspondent à des antennes relais dont les caractéristiques sont accessibles ici.

Une reconnaissance des lieux nous amène à installer le matériel de détection à l’endroit indiqué sur la carte.

3/2/1 préparation technique

Les appareils de prise de vue sont soigneusement configurés et les personnels susceptibles d’intervenir dans la zone de détection sont testés les uns après les autres.

Les consignes suivantes leur ont été données :

- Pas de téléphone portable

- Pas de montre connectée

- Pas d’appareillage connecté (oreillette, casque,…)

Une fois ces préalables remplis ils passent le test plusieurs fois de suite :

- Seul et sans matériel

- Seul avec matériel éteint

- Seul avec matériel de prise de vue allumé.

Les caméras et le matériel de prise de son sont câblés et les systèmes de transmission sont tous désactivés.

Du fait de ces réglages deux passages additionnels sont effectués pour objectiver l’absence totale de signal détecté.

3/2/2 Déroulé de l’expérimentation

En parallèle, les postulants sont regroupés au niveau de l’aire d’accueil (A proximité de la zone de parking) et un questionnaire leur est donné à remplir.

Ils reçoivent tous les mêmes consignes et une personne vérifie physiquement l’exécution des consignes.

Ils suivent un à un le trajet identifié en violet comme « trajet des volontaires ».

Les points violets marquent les endroits où sont apparus les différents signaux.

3/2/3 Résultats obtenus

Le tableau ci-dessous donne l’ordre d’apparition des signaux.

| Horaire | Numéro de passage | Détection de signal | Code retrouvé | Code retrouvé | OUI | Parasite ? | Identification |

| 10:16 | |||||||

| 10:21 | 1 | Non | Néant | néant | |||

| 10:26 | 2 | Oui | 53:cd:58:dd:53:d2 | Unknown | néant | ||

| 10:31 | 3 | Oui | 50:76:35:50:8f:36 | 73:dd:d1:6d58:f9 | Unknown | néant | |

| 10:36 | 4 | Non | Néant | néant | |||

| 10:41 | 5 | Non | Néant | néant | |||

| 10:46 | 6 | Non | Néant | néant | |||

| 10:51 | 7 | Non | Néant | néant | |||

| 10:56 | 8 | Non | Néant | néant | |||

| 11:01 | 9 | Non | Néant | néant | |||

| 11:06 | 10 | Non | Néant | néant | |||

| 11:11 | 11 | Non | Néant | néant | |||

| 11:16 | 12 | Non | Néant | néant | |||

| 11:21 | 13 | Non | Néant | néant | |||

| 11:26 | 14 | Non | Néant | néant | |||

| 11:31 | 15 | Oui | 6f:12:bd:31:60:f9 | Unknown | néant | ||

| 11:36 | 16 | Oui | 67:87:07:71:fb:ff | Unknown | néant | ||

| 11:41 | 17 | Non | Néant | néant |

| 11:46 | 18 | Oui | f1:5e:84:4c55:30 | 67:87:07:71:fb:ff | Unknown | néant | |

| 11:51 | 19 | Non | Néant | néant | |||

| 11:56 | 20 | Non | Néant | néant | |||

| 12:01 | 21 | Oui | 57:58:87:13:a3:98 | 69:f4:76:99:6d:de | Android | ||

| 12:06 | 22 | Non | Néant | néant | |||

| 12:11 | 23 | Non | Néant | néant | |||

| 12:16 | 24 | Non | Néant | néant | |||

| 12:21 | 25 | Non | Néant | néant | |||

| 12:26 | 26 | Non | Néant | néant | |||

| 12:31 | 27 | Non | Néant | néant | |||

| 12:36 | 28 | Non | Néant | néant | |||

| 12:41 | 29 | Non | Néant | néant | |||

| 12:46 | 30 | Non | Néant | néant | |||

| 12:51 | 31 | Non | Néant | néant | |||

| 12:56 | 32 | Non | Néant | néant | |||

| 13:01 | 33 | Non | Néant | néant | |||

| 13:06 | 34 | Non | Néant | néant | |||

| 13:11 | 35 | Non | Néant | néant | |||

| 13:16 | 36 | Oui | 55:la:e4:bc:ae:d9 | Unknown | 69:f4:76:99:6d:de | Android | |

| 13:21 | 37 | Non | Néant | 69:f4:76:99:6d:de | Android |

3/3 Analyse brute des résultats

Les premières conclusions de l’expérimentation sont reportées dans les tableaux de synthèse suivants :

| Données brutes | Émission | absence d’émission | Doute | |

| Nombre de personnes | 37 | 7 | 30 | 2 |

| Injectées | 15 | 6 | 9 | 2 |

| Non injectées, testées | 2 | 1 | 1 | 0 |

| Non injectées, non testées | 20 | 0 | 20 | 0 |

| Soit en pourcentage : | ||||

| Pourcentages | Émission | absence d’émission | Doute | |

| Nombre de personnes | 37 | 19% | 81% | 5% |

| Injectées | 15 | 40% | 60% | 13% |

| Non injectées, testées | 2 | 50% | 50% | 0% |

| Non injectées, non testées | 20 | 0% | 100% | 0% |

Cette expérimentation met donc en évidence de manière indiscutable les éléments suivants :

- Aucune personne non injectée, non testée n’émet de signal

- Quelques personnes injectées émettent des signaux dans environ 40 % des cas

- Quelques personnes non injectées et testées émettent des signaux dans le 50 % des cas.

3/4 Exploration complémentaire

Au vu de ces expériences plusieurs incertitudes restent pleines et entières :

- Le temps de mesure

- Les interactions potentielles avec l’environnement électromagnétique

- Les interactions sociales

- La détectabilité de signaux émanant de personnes non injectées et testées.

Une nouvelle expérimentation a donc été entreprise le 07/11/2021 sur un lieu différent.

Ce nouveau lieu présente l’avantage de disposer de grottes troglodytes suffisamment hermétiques pour pouvoir agir comme une cage de Faraday.

3/4/1 : Déroulé de l’expérimentation

Lors de première journée les postulants ont été regroupés sous une tente d’accueil située sur la partie haute du terrain à plus de 50 mètres de l’opposée à l’entrée principale des grottes.

Les mêmes consignes leur ont été données et la même vigilance stricte a été observée quant à l’observance des consignes.

La répartition des postulants est la suivante :

- 2 personnes non injectées non testées

- 7 personnes non injectées et testées

- 8 personnes injectées

Un scan a été effectué en amont à l’intérieur de la grotte qui met en évidence l’absence totale de trafic Bluetooth.

L’expérimentation se déroule en deux jours :

Jour 1

Etaient présents 16 candidats se répartissant comme suit :

- 2 personnes non injectées non testées

- 6 personnes non injectées et testées

- 8 personnes injectées

Jour 2

Etait présent un candidat non injecté et testé

Durant ces deux jours, le protocole appliqué est le suivant :

Chaque candidat s’identifie en amont, sous la tente.

Il lui est attribué un numéro de passage.

Toutes les 20 minutes, un nouveau candidat se présente dans la grotte troglodyte où a été installé le matériel de scan et passe 20 minutes dans cette dernière en vue de la détection éventuelle d’un signal Bluetooth.

3/4/2 : Résultats de l’expérimentation

Jour 1 :

Les candidats se succèdent un par un.

Une seule adresse MAC est relevée :

c4:df:27:f9:45:b5

Il s’agit d’une personne doublement injectée

Jour 2 :

Un seul candidat est présent.

Il s’agit d’une personne non injectée mais muti testée par tests PCR (environ 70 tests)

Deux adresses Mac apparaissent simultanément avec des références quasi identiques :

4c:64:fd:da:fc:5f

4c:64:fd:da:fc:9f

Au vu de ces résultats, nous avons choisi de poursuivre l’expérience.

Nous avons éteint et rallumé le serveur kismet.

Les signaux captés n’apparaissent plus.

Nous sommes ensuite montés sur le plateau, sous la tente pour tester une éventuelle réactivation du signal en présence d’un environnement moins protégé.

Après 20 minutes de scan aucun nouveau signal n’apparait.

Nous avons alors demandé au candidat de se prêter à quelques exercices physiques afin de vérifier une potentielle relation entre l’énergie corporelle dégagée par le candidat et une activation de signal.

Après 20 minutes de scan aucun nouveau signal n’apparait.

Nous avons alors demandé à une personne de l’équipe de rapprocher progressivement le téléphone portable du candidat (Samsung) afin de commencer à vérifier de possibles interactions homme-portable.

Aucune activité particulière n’est détectée avec le portable en mode éteint.

Nous avons renouvelé l’expérience avec le portable en mode avion.

Aucune activité particulière n’est détectée avec le portable en mode éteint.

Nous avons renouvelé l’expérience avec le portable en mode normal, bluetooth éteint.

Aucune activité particulière n’est détectée avec le portable dans cette configuration.

Nous avons alors activé le bluetooth de l’appareil du candidat. Le Bluetooth est détecté, un trafic strictement normal se met en place, aucune adresse MAC suspecte n’apparait.

Nous avons ensuite amené un second téléphone portable (Également un Samsung) en mode normal, bluetooth activé.

Les appareils communiquent de manière cohérente entre eux et aucune adresse MAC additionnelle n’apparait.

Enfin, afin de récupérer des données additionnelles, nous avons continué à scanner le trafic en milieu ambiant, le candidat réintégrant l’intérieur de la maison dans laquelle était présents 6 téléphones portables dans des conditions diverses, une box internet avec 2 relais wifi.

Nous avons progressivement éteint tous les dispositifs puis nous les avons rallumés un à un.

Il est à noter que sur toutes les personnes présentes seul le candidat a été testé par PCR.

On note des trafics strictement normaux qui correspond aux échanges de données entre les différents appareils.

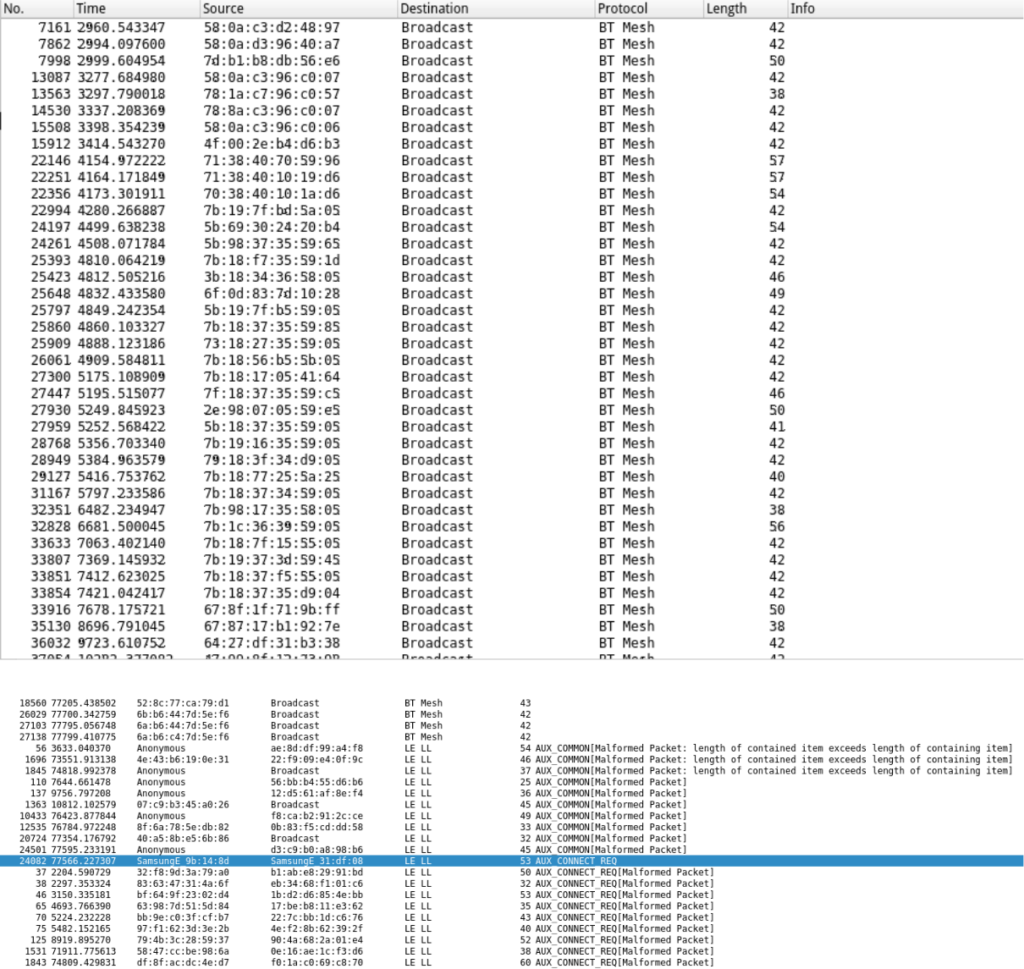

On note également un nombre conséquent de trames non valides et des paquets inconnus ou ininterprétables avec le logiciel Wire Shark.

Nous pouvons donc raisonnablement conclure qu’à la fois les personnes injectées et les personnes testées émettent des signaux en dehors de toute activation induite par un champs électromagnétique environnemental.

Cependant ces signaux ne semblent pas constants dans le temps et leur activation semble dépendre de conditions qui restent à définir.

(Cf conclusions et perspectives ci-dessous.)

4/ Exploitation des données brutes

4/1 Rappel du contexte

Durant ces expériences, nous avons pu constater et capturer les échanges (trames) émises par des dispositifs inconnus dans des lieux vierges de tout signaux.

Lors de ces expériences ne disposant pas du matériel nécessaire à une analyse complète, nous avons pratiqué un scan employant un mode balayage à l’aide d’un équipement Ubertooth.

Cette carte nous as permis de balayer l’ensemble des fréquences employées par le protocole Bluetooth.

BTLE dans sa version 5 dispose de 40 canaux qui ont été scannés tour à tour et à intervalle régulière.

Le protocole Bluetooth BTLE est couramment utilisé pour de nombreuses applications et nous sommes donc partis de l’exploration des modes de construction classiques s’appuyant sur cette technologie.

De nombreuses ressources existent.

A titre d’exemple :

https://www.bluetooth.com/bluetooth-resources/intro-to-bluetooth-low-energy-coded-phy/

4/2 Volume des informations récupérées

Durant la première expérience, 37 participants se sont succédé ce qui à permis la capture d’un total de 43043 trames.

Durant l’expérimentation complémentaire, 17 participants se sont succédé ce qui à permis la capture d’un total de 30120 trames.

Ce qui nous donne donc un total de 73163 trames récupérées sur 6 h 30 de scan auprès de 34 personnes. (Personnes non injectées et non testées exclues).

4/3 : Premières analyses protocolaires :

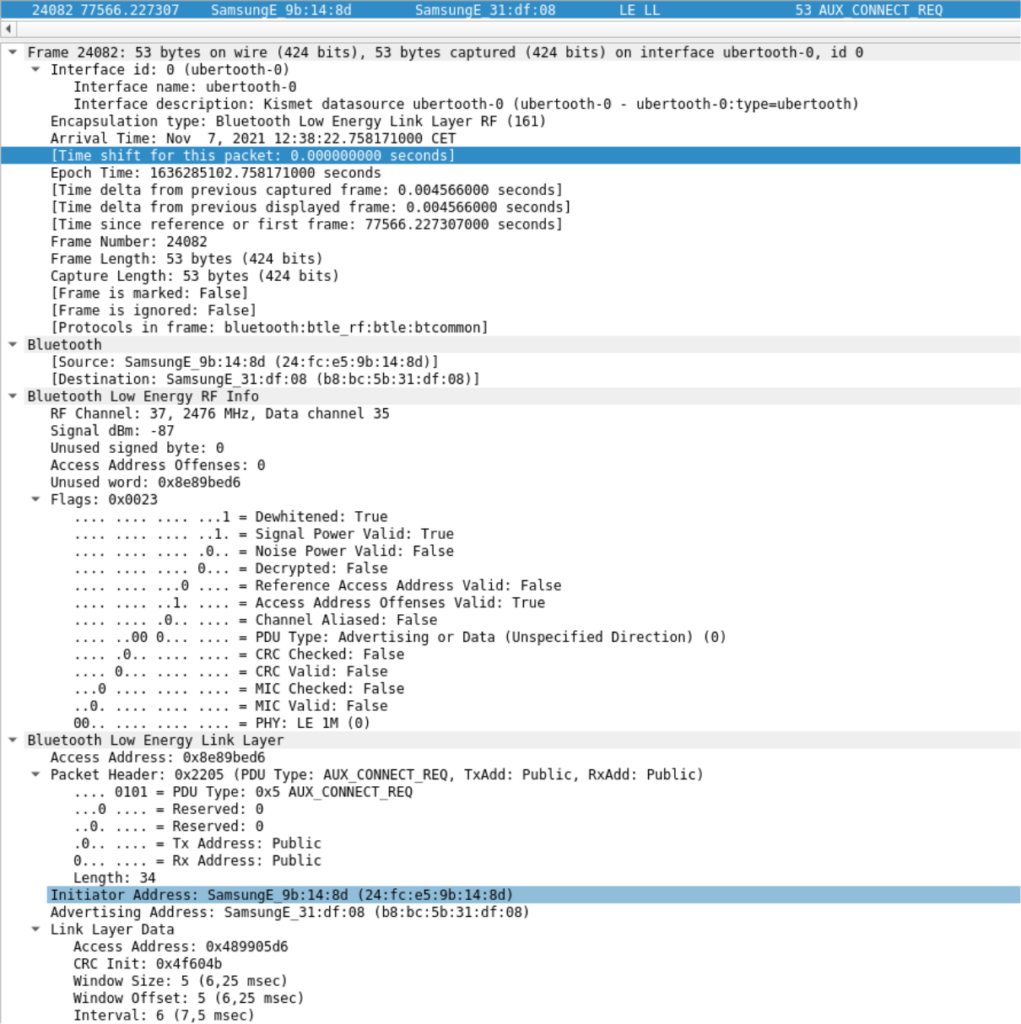

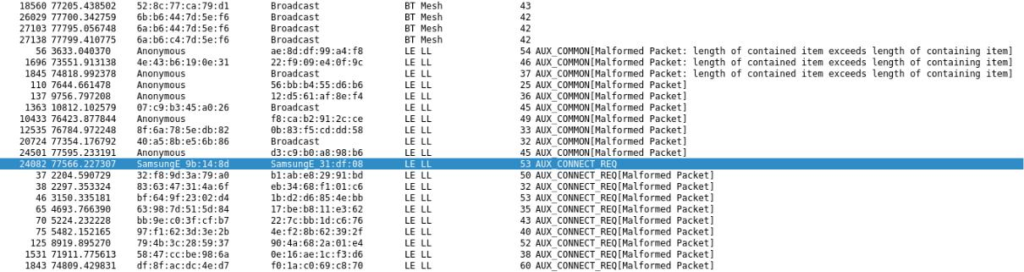

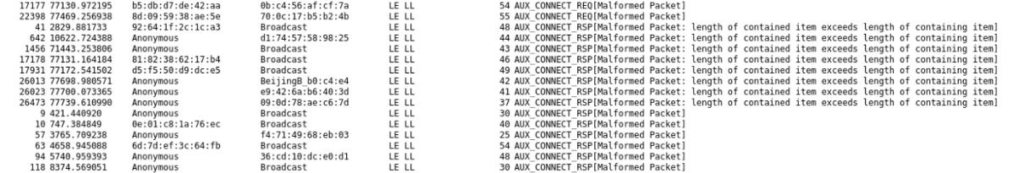

Parmi ces trames pour la plupart malformées d’après les formats de trame reconnus par le logiciel Wire Shark, ce qui indique à minima une personnalisation de la pile protocolaire, on retrouve des paquets cohérents avec le protocole Bluetooth pour des messages de type :

- BT MeSH

- BTLE AUX_SCAN

- AUX_CONNECT

- Messages inconnus (ou non reconnus et interprétés par Wire Shark)

4/3/1 : Paquets correspondant à des messages BT MeSH

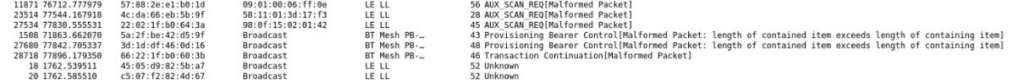

4/3/2 : Paquets correspondant à des messages BTLE AUX_SCAN

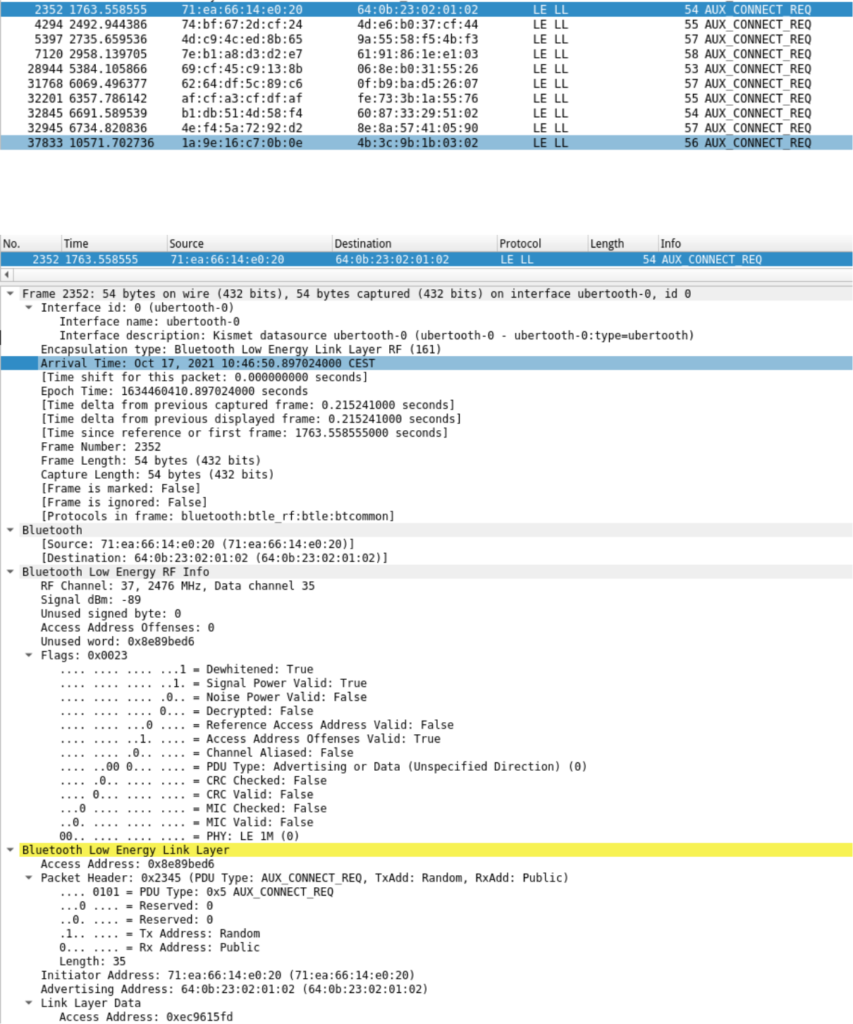

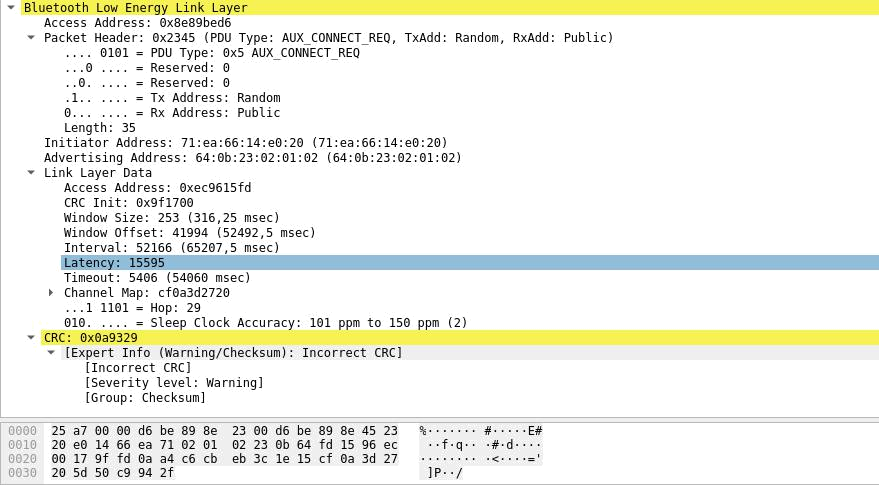

4/3/2 : Paquets correspondant à des messages AUX_CONNECT

4/3/2 : Paquets correspondant à des messages inconnus (ou non interprétables en tant que tel par le logiciel Wire Shark)

5/ Conclusions et perspectives

Nous pouvons au vu de ces résultats affirmer qu’un pourcentage significatif des personnes injectées et, dans une moindre mesure des personnes non injectées mais testées par des tests PCR émettent des signaux alphanumériques sur la plage de fréquence correspondant à celle d’utilisation du Bluetooth.

Ce pourcentage sera à préciser par des études futures afin de mettre en évidence l’impact potentiel des facteurs suivants :

- Marque du produit injecté

- Profil du candidat :

- Nombre d’injection(s)s reçue(s)

- Date de la dernière injection

De nombreuses trames apparaissent en lien avec ces signaux qui sont ininterprétables en l’état actuel des choses par le logiciel Wire Shark.

Une des caractéristiques communes de ces trames est le faible niveau dBm.

Parmi les explications probables du caractère incomplet voire ininterprétable de ces trames des hypothèses sont à explorer :

- Une modulation différente de celle usuellement utilisée pour les protocoles BTLE classiques

- Un problématique d’insuffisance énergétique insuffisante pour activer un déclenchement d’action

- Une série d’actions ordonnancée sur des sauts de channels (A l’intérieur de la gamme de fréquence Bluetooth et/ou en dehors de cette dernière).

Il existe une très nette proéminence de signaux émis en milieu ambiant par rapport aux signaux émis en milieu sans activité électromagnétique.

Des tests additionnels devront donc confirmer cette tendance et dégager les facteurs de déclenchement des signaux pour en préciser la nature et surtout la ou les fonctionnalité(s).

Ces signaux alphanumériques ne sont pas constants dans le temps et leur apparition est brève.

Il est possible qu’un ordonnancement programmé (à heure fixe ou aléatoire, en fonction d’éléments déclencheurs tels que des interactions sociales) sous-tende ces apparitions.

De nombreuses autres expériences seront sans nul doute nécessaires pour acquérir suffisamment de données afin d’identifier des redondances, des cycles, des patterns…

⚠ Les points de vue exprimés dans l’article ne sont pas nécessairement partagés par les (autres) auteurs et contributeurs du site Nouveau Monde.