18/09/2024 (2024-09-18)

[Source : eclaireur.substack.com]

Par Pascal Clérotte

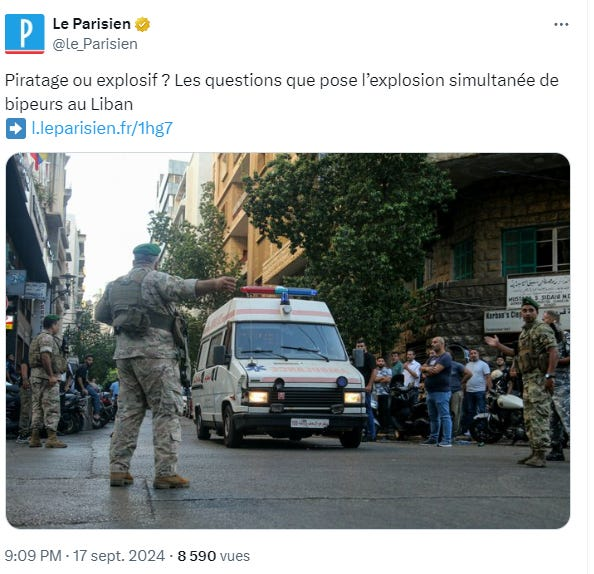

Non, les Israéliens n’ont pas piégé à l’explosif des milliers de bipeurs. C’est une impossibilité tant technique qu’opérationnelle. Cela présuppose d’être capable de produire à une échelle industrielle des copies piégées et fonctionnelles des batteries originales.

Quoiqu’il en soit, il s’agit ni plus ni moins qu’une opération terroriste qui a fait des victimes qui n’avaient rien à voir avec le Hezbollah, accompagnée d’une opération psychologique et de propagande particulièrement grossière. N’oublions pas qu’aucun service de renseignement israélien n’a vu venir le 7 octobre 2023. Alors, identifier une cargaison de plusieurs milliers de bipeurs destinés au Hezbollah…

De deux choses l’une.

Soit ces bipeurs, de simples récepteurs incapables d’émettre, étaient connectés au réseau d’un opérateur (service satellitaire réseau de relais) ou le Hezbollah a développé sa propre infrastructure de relais radio connectés à une forme de réseau télécom propriétaire, et il aura suffi de pirater un serveur pour propager un virus affectant le logiciel de gestion de la batterie de chaque bipeur, la mettant en décharge anormale, la faisant surchauffer voire exploser. Qui voit le Hezbollah être assez fou pour prendre des abonnements « Tatoo » chez un opérateur ? Si tant est que ce service existe encore au Liban… Quant aux relais radio, c’est une infrastructure fixe, très coûteuse à construire et à maintenir, et peu discrète donc très vulnérable.

La deuxième possibilité, qui est utilisée de manière croissante dans des pays où l’infrastructure télécom n’est pas fiable, est une technologie s’appelant LoRa/LoRaWAN (Long Range Wide Area Network, protocole propriétaire inventé par la start-up grenobloise Cycléo), qui permet d’envoyer via des ondes radio des messages textes chiffrés sans passer par un opérateur.

C’est un système décentralisé dans lequel chaque émetteur-récepteur — sorte de talkie-walkie très miniaturisé — joue également le rôle de relais, c’est-à-dire qu’un message va être relayé de bipeur en bipeur de l’envoyeur jusqu’à son destinataire qui seul pourra le lire. Voir la vidéo ci-dessous, en anglais, qui présente cela.

L’avantage, outre le chiffrement, est de ne dépendre d’aucun opérateur et d’aucune infrastructure puisque LoRa utilise des bandes radio libres, non soumises à licence d’État. Très difficile à intercepter, très difficile à déchiffrer. Cent pour cent de velours pour une organisation paramilitaire ayant besoin de communications sécurisées et très résilientes.

C’est très vraisemblablement (nous insistons lourdement, très vraisemblablement) la technologie utilisée par le Hezbollah, qui a tout aussi vraisemblablement acheté les bipeurs en kit chez des fournisseurs différents pour des raisons de discrétion et de sécurité. La portée d’un émetteur-récepteur LoRa peut aller jusqu’à plusieurs dizaines de kilomètres. Un bipeur assemblé coûte entre 40 et 90 euros. En kit, c’est encore moins cher. Pas besoin d’abonnement, les fréquences 863-870/873 MHz (norme EU868), c’est gratuit.

La rédaction des messages se fait avec une application sur un smartphone connecté en Bluetooth, WiFi ou USB-C à l’émetteur-récepteur LoRa. Un logiciel (firmware) gère l’émetteur-récepteur LoRa, batterie comprise. Il suffit donc par une cyberattaque d’infecter un smartphone connecté à un émetteur-récepteur LoRa pour propager un virus qui fera surcharger les batteries afin que tous les émetteurs-récepteurs du réseau ciblé explosent ou surchauffent au point de provoquer de graves brûlures quasi simultanément…

Pire : on peut utiliser l’émetteur-récepteur LoRA pour faire surcharger la batterie du smartphone. Mais à ce compte-là, pourquoi ne pas le pirater directement ? Ce qui expliquerait les très nombreuses blessures aux mains, au visage et aux yeux constatées dans les hôpitaux libanais.

Il faudrait que l’État hébreu arrête de nous faire prendre une mezouza pour une lanterne. D’autant qu’Israël s’est mangé une frappe vraisemblablement par missile hypersonique tiré par les Houthis qui a fait de gros dégâts sur une cible militaire à Jaffa, dans la banlieue de Tel-Aviv et a donc sérieusement besoin de redorer son blason.

⚠ Les points de vue exprimés dans l’article ne sont pas nécessairement partagés par les (autres) auteurs et contributeurs du site Nouveau Monde.