18/06/2024 (2024-06-18)

[Source : arcaluinoe.info]

Par John Klyczek

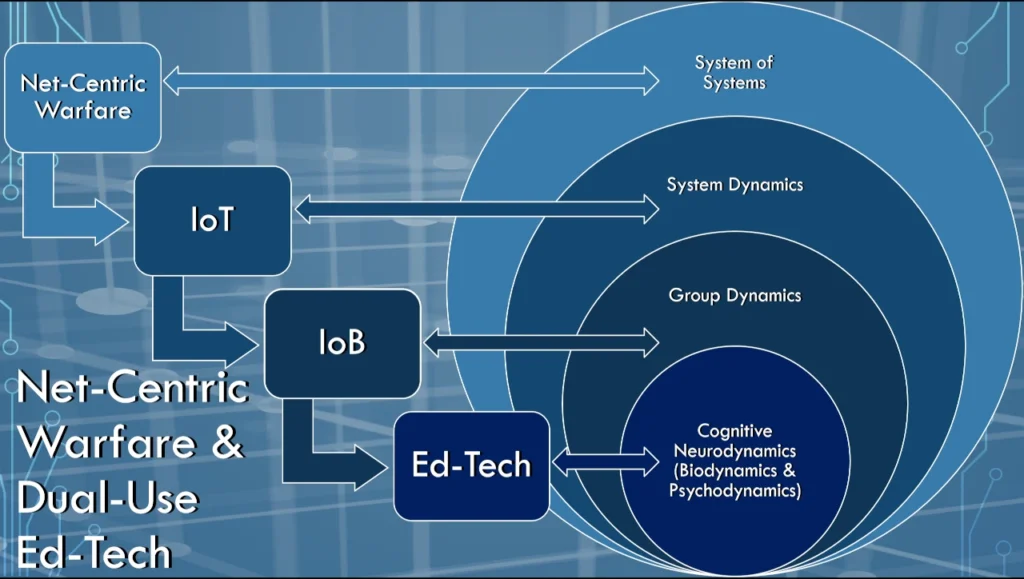

Cette présentation explique comment les technologies de l’éducation sont utilisées pour des applications militaires à double usage dans le cadre des guerres de quatrième et cinquième génération (4GW et 5GW). En explorant les données biométriques et psychométriques des étudiants, les technologies éducatives à double usage compilent les profils psychologiques individuels des étudiants qui peuvent être agrégés en gestalts de groupe. Grâce à l’Internet des corps (IoB) et aux réseaux de l’Internet des objets (IoT), les technologies éducatives à double usage peuvent être utilisées pour conditionner socio-émotionnellement la dynamique de groupe afin qu’elle se conforme à la dynamique des systèmes technocratiques de la quatrième révolution industrielle (4IR). Sous prétexte de cybersécurité, les agences militaires et de renseignement intègrent des « systèmes de systèmes » réseau-centriques capables d’ouvrir des portes dérobées à la cybernétique ed-tech par le biais de l’IoB et de l’IoT afin de générer des analyses prédictives de l’IA pour la technocratie de commandement et de contrôle de la 4IR.

Cette présentation va donc s’appuyer sur les recherches compilées dans mon livre, intitulé School World Order: The Technocratic Globalization of Corporatized Education (L’ordre mondial de l’école : la mondialisation technocratique de l’éducation privatisée) [1]. Le livre couvre une progression de technologies en évolution, en commençant par les technologies basées sur l’écran, puis les technologies portables, et enfin les technologies implantables. Les technologies basées sur l’écran comprennent les didacticiels d’apprentissage adaptatif ; les technologies portables comprennent les dispositifs de rétroaction socio-émotionnelle (SEL) ; et les technologies implantables comprennent les interfaces cerveau-ordinateur (ICO) et, enfin, les nanotechnologies. Les deux derniers types de technologies éducatives, les didacticiels d’apprentissage adaptatif et les dispositifs portables de biofeedback SEL, collectent des données sur les algorithmes cognitifs et comportementaux des étudiants (ou, en d’autres termes, sur leurs algorithmes de pensée) et sur leurs algorithmes socio-émotionnels (ou, en d’autres termes, sur leurs algorithmes de sentiment) respectivement. Ces données sont ensuite utilisées pour développer des systèmes d’intelligence artificielle (IA), qui sont préparés à s’interfacer avec les systèmes nerveux humains par le biais d’ICO. Ces systèmes d’IA peuvent également être utilisés pour créer des bases de données de crédit social et des analyses prédictives, qui peuvent être utilisées pour la guerre réseau-centrée 4GW et 5GW dans la technocratie mondialiste de commandement et de contrôle de la 4IR.

En guise de transition, alors que nous nous plongeons dans les applications militaires des technologies éducatives à double usage, nous pouvons commencer par examiner quelques-uns des premiers tutoriels intelligents [2] qui ont été développés [3] par la marine américaine [4], et certaines des premières itérations des précurseurs analogiques des didacticiels numériques modernes d’apprentissage adaptatif ont également été développées [5] avec l’aide de l’US Navy, de l’US Airforce et de la Human Resources Research Organization (HumRRO), une division de l’armée américaine.

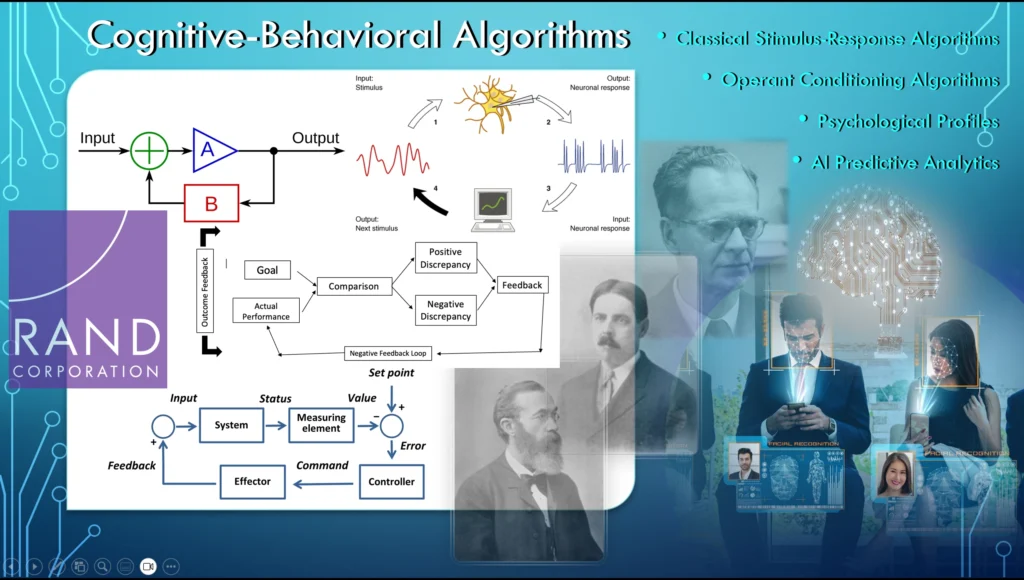

La base cybernétique des systèmes de tutorat intelligents et des IA d’apprentissage adaptatif repose sur les psychométries cognitives et comportementales [6] issues des boucles de rétroaction stimulus-réponse [7] programmées dans les machines d’enseignement à conditionnement opérant de B. F. Skinner [8]. Les machines d’enseignement de Skinner ont renforcé le conditionnement classique stimulus-réponse formulé par Wilhelm Wundt, puis affiné en behaviorisme par des psychologues comme E. L. Thorndike ; puis finalement Skinner est arrivé et a pu programmer les boucles stimulus-réponse behavioristes dans des algorithmes qui pouvaient être automatisés grâce à ses machines d’enseignement analogiques, qui ont évolué pour devenir les didacticiels numériques modernes d’apprentissage adaptatif. Ces boucles stimulus-réponse intègrent fondamentalement les boucles de rétroaction qui constituent la base permettant à l’intelligence artificielle de suivre les progrès et de prédire les résultats pour les étudiants individuels, les groupes d’étudiants et les écoles entières.

Si l’on considère les entrées et sorties de données d’un ordinateur, il s’agit essentiellement de corollaires [9] du stimulus et de la réponse respectivement : le stimulus étant l’entrée environnementale et la réponse étant la sortie comportementale. Ces boucles de rétroaction environnement-entrée/comportement-sortie [10] peuvent être utilisées pour élaborer des scénarios de planification, de programmation et de budgétisation [11] développés par la RAND Corporation pour la planification centrale de l’économie au sens large [12], englobant l’éducation basée sur les résultats [13] dans une économie de commandement et de contrôle [15] de la 4IR [14].

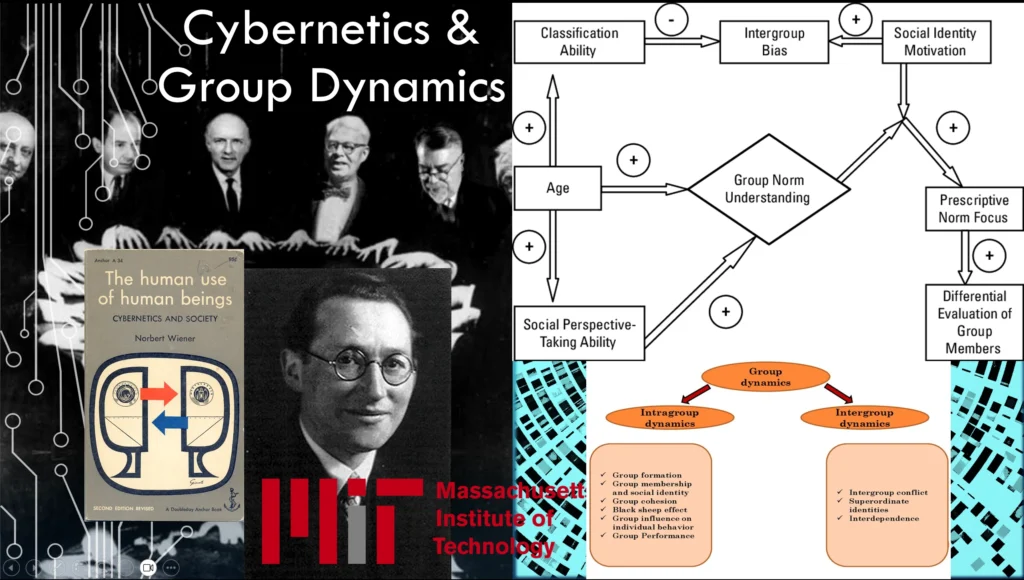

L’architecture de la boucle de rétroaction a été élaborée lors des conférences de Macy sur la cybernétique [16] à la fin des années 1940 et au début des années 1950, par des personnes comme Norbert Wiener, qui a écrit The Human Use of Human Beings: Cybernetics and Society [17] (L’utilisation humaine des êtres humains : cybernétique et société). C’est à l’occasion des conférences Macy sur la cybernétique [18] que les réflexes subliminaux et conditionnés de la conscience humaine ont été mathématiquement réduits à des boucles neurochimiques stimulus-réponse qui reflètent les boucles électriques d’entrée-sortie d’un ordinateur numérique à code binaire.

Cela peut se faire à l’échelle individuelle, mais aussi à l’échelle du groupe. Un autre participant aux conférences de Macy sur la cybernétique était Kurt Lewin [19] qui a inventé la « dynamique de groupe » [20] parce qu’il pensait que le conditionnement individuel stimulus-réponse est plus efficace lorsqu’il est renforcé par les punitions et les récompenses sociales de la dynamique de groupe. Il a donc créé le Center for Group Dynamics au Massachusetts Institute of Technology (MIT).

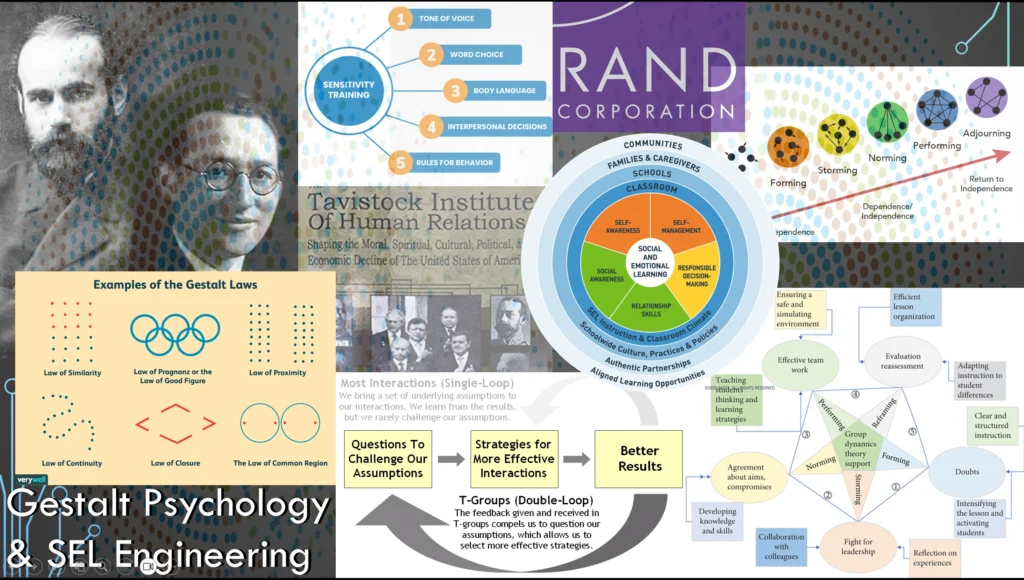

Il a travaillé avec Max Wertheimer [21] qui fut l’un des pères fondateurs de la psychologie gestaltiste [22]. Lewin a utilisé la psychologie gestaltiste pour créer des dynamiques de groupe politiquement correctes sur le plan socio-émotionnel. Il a joué un rôle important dans la création de l’Institut Tavistock des relations humaines [23] qui a facilité [24] les « groupes T » [25] également créés par Lewin. Ces groupes T sont en corrélation [26] avec un autre de ses projets connu sous le nom de « formation à la sensibilité » [27]. Grâce aux groupes T et à la formation à la sensibilité, les individus peuvent être conditionnés pour se conformer aux gestalts du groupe.

Dans le domaine de l’éducation, une pédagogie connue sous le nom d’« apprentissage socio-émotionnel » (SEL) [28] fait progresser les méthodologies ed-tech qui intègrent les produits portables de biofeedback. Avec l’aide des dispositifs portables de biofeedback SEL, qui analysent les algorithmes émotionnels des élèves par le biais d’EEG [29], des électrocardiogrammes [30] et la réponse galvanique de la peau [31] (en d’autres termes, les ondes cérébrales, le rythme cardiaque et la réponse galvanique de la peau), les élèves peuvent être conditionnés pour se conformer aux gestalts de groupe des groupes de la classe, des groupes de l’école et de la communauté au sens large.

En modifiant les dynamiques intergroupes et intragroupes par le biais des groupes T et de la formation à la sensibilité, le conditionnement par biofeedback du SEL peut être utilisé pour façonner et remodeler les gestalts de groupe afin de se conformer à la dynamique des systèmes technocratiques de la 4IR. Il convient de noter ici que la RAND Corporation [32] a collaboré avec le Fetzer Institute [33] qui a mis en place le Collaborative for Academic, Social, and Emotional Learning (CASEL) [34]. Le CASEL est l’un des principaux centres d’échange d’informations sur les initiatives d’apprentissage socio-émotionnel aux États-Unis.

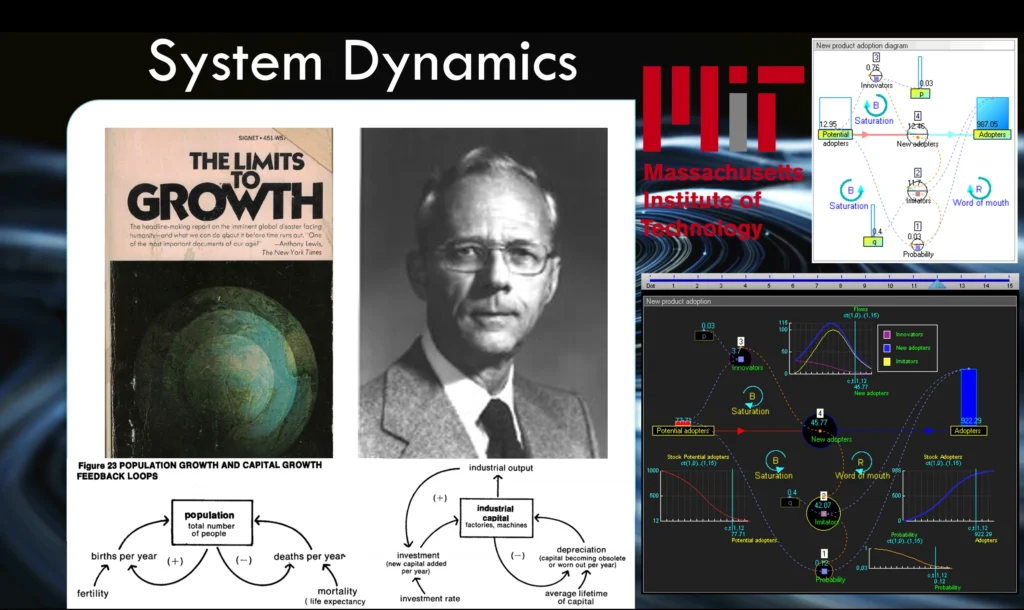

Qu’est-ce que la dynamique des systèmes ? La dynamique des systèmes [35] sont des modèles informatiques qui représentent graphiquement des superstructures complexes et non linéaires qui englobent les relations institutionnelles politico-économiques. Il peut donc s’agir de la dynamique de la chaîne d’approvisionnement [36], la dynamique de la croissance démographique [37], la dynamique des soins de santé publics [38], la dynamique du système scolaire [39] pour ne citer que quelques exemples.

Le concept de dynamique des systèmes a été développé par Jay W. Forrester [40]. Professeur au MIT, il a formulé la théorie de la dynamique des systèmes alors qu’il étudiait la dynamique de la chaîne d’approvisionnement chez General Electric. Il a également été l’un des architectes de l’ouvrage du Club de Rome intitulé Limites à la croissance [41], qui présentait des modèles de croissance démographique et de consommation des ressources environnementales pour la dynamique des systèmes de ce que l’on appelle aujourd’hui le développement durable [42] dans la Grande Réinitialisation 4IR.

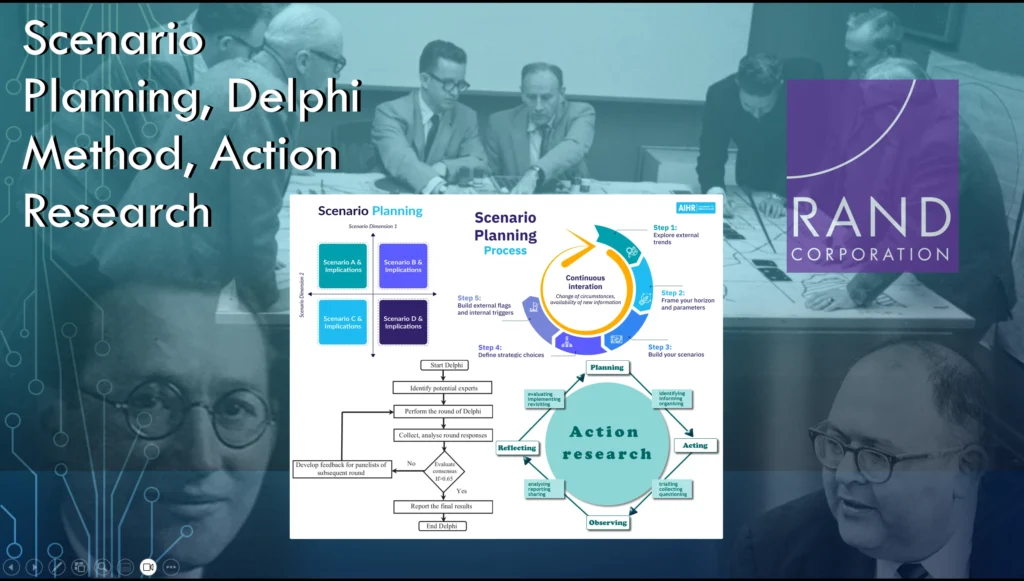

La dynamique des systèmes 4IR peut être améliorée en combinant la planification de scénarios, développée par Herman Kahn [43] qui était un fonctionnaire de la RAND Corporation [44] ; la méthode Delphi [45] , qui a été développée [46] par Olaf Helmer [47] , un autre membre de la RAND Corporation [48], et la recherche-action [49], développée par Kurt Lewin. La planification de scénarios est fondamentalement une augmentation non linéaire [50] des systèmes de planification, de programmation et de budgétisation (PPBS) ; la méthode Delphi permet de créer un consensus artificiel par le biais d’un conditionnement dynamique de groupe [51]. La recherche-action est essentiellement une méthode de suivi et d’ajustement des plans de scénarios et d’autres plans de SPPB par le biais de boucles de rétroaction [52].

Pour synthétiser tout cela, la méthode Delphi incite les populations à désirer et à poursuivre les plans de scénario ludifiés pour la 4IR, tandis que les boucles de rétroaction de la recherche-action permettent aux technocrates de suivre, de tracer et d’ajuster les progrès vers leur plan de scénario idéal pour la 4IR. Grâce à cette infrastructure de boucle de rétroaction, les technocrates peuvent passer du conditionnement de l’individu au conditionnement du groupe, ce dernier se conformant à son tour à la dynamique des systèmes plus larges de l’économie planifiée de la 4IR.

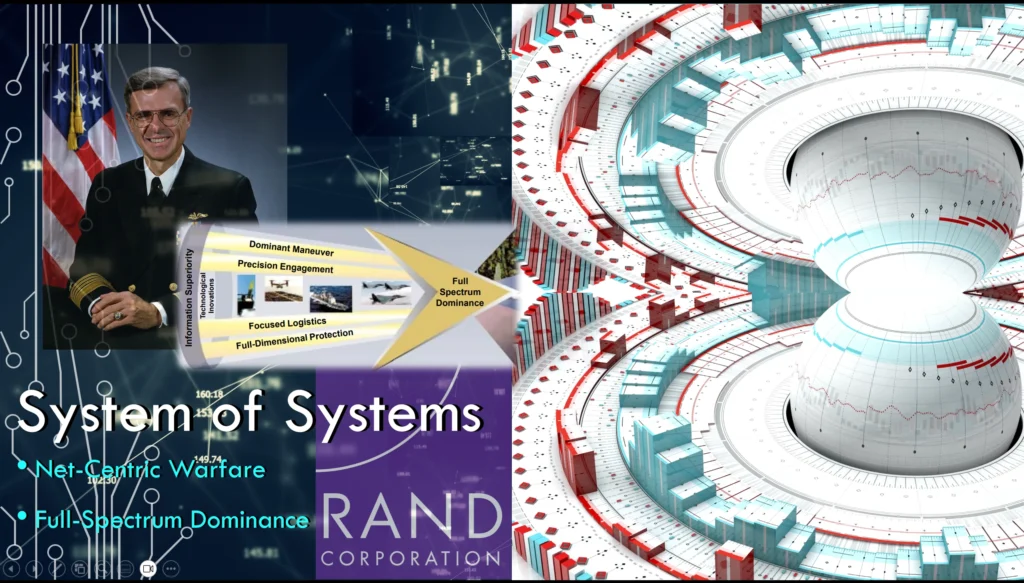

Saisir « système de systèmes » [53] qui a été développé par William A. Owens [54]. Également affilié à la RAND Corporation, Owens est l’architecte de la « révolution dans les affaires militaires » (RMA) [55] , dont la 4GW [56] et la 5GW. L’un des éléments clés de la 4GW est l’implication d’« acteurs non étatiques » dans les affaires militaires (en d’autres termes, l’implication de civils dans la poursuite d’objectifs militaires).

Le « réseau-centré » fait partie intégrante du système de systèmes [57] ou « réseau-centrique », qui est fondamentalement une exploitation cybernétique de la dynamique des systèmes et de la dynamique des groupes par le biais d’un système omniprésent de suivi et de traçabilité qui permet ce que l’on appelle la « domination à spectre complet » [58] par l’armée américaine. La domination totale implique la domination de cinq domaines : la terre, la mer, l’air, l’espace extra-atmosphérique et le cyberespace d’information.

Grâce à la domination d’un système de systèmes réseau-centrés, les technocrates peuvent mettre au point des systèmes prédictifs de lutte contre le terrorisme [59] et l’analyse pré-criminelle [60] qui pourraient être exploitées pour signaler des données psychométriques politiquement incorrectes afin d’anticiper des scénarios indésirables. Parallèlement, les technocrates peuvent également utiliser la cybernétique de commandement et de contrôle pour stimuler l’esprit des individus et des groupes, y compris les acteurs non étatiques, par des opérations psychologiques [61] qui orientent les comportements vers des scénarios 4IR mondialistes. En bref, par le biais d’un système de systèmes, les technocrates peuvent manier le retour d’information réseau-centrique nécessaire pour orienter la planification de scénarios, la méthode Delphi et la recherche-action de manière à conditionner les individus à se conformer aux groupes tout en conditionnant simultanément les groupes à se conformer à la dynamique des systèmes plus vastes de la 4IR.

Quelles sont donc les solutions ? Que pouvons-nous faire à ce sujet si ce n’est d’être conscients des réalités et donc d’être en mesure d’anticiper les façons dont nous sommes lidifiés à travers le système des systèmes. Quelques solutions pratiques consistent à essayer de contrecarrer leur capacité à recueillir des signaux à partir de leurs analyses.

L’option la plus efficace serait peut-être de commencer par s’affranchir le plus possible du réseau électrique, ce qui implique d’utiliser autant que possible des technologies analogiques. Mais dans le monde dans lequel nous vivons, ce n’est probablement pas possible pour tout le monde. Il existe donc plusieurs façons d’utiliser différents types de technologies qui permettent de contourner les systèmes de traçage cybernétique.

Nous pouvons commencer avec du matériel alternatif, comme les Raspberry Pis, qui pourraient contourner les portes dérobées des micrologiciels qui sont installées dans les puces matérielles des appareils des Big Tech. En ce qui concerne les systèmes d’exploitation alternatifs, nous pouvons utiliser les systèmes GNU Linux, qui pourraient contourner l’extraction de données des Big Tech, comme l’extraction de données d’IA dans le cadre du programme Microsoft Co-Pilot Recall [62] qui est en train d’être installé dans les nouveaux systèmes d’exploitation Windows 11. Nous pouvons également construire des réseaux peer-to-peer alternatifs qui peuvent contourner le suivi des fournisseurs d’accès à Internet. Enfin, dans la mesure où nous pourrions choisir d’utiliser des technologies qui ne relèvent pas de cette catégorie de technologies alternatives, il est important d’utiliser autant que possible des logiciels et des communications cryptés, et même de porter une cage de Faraday pour bloquer la géolocalisation lorsque nous nous déplaçons dans l’espace physique.

Il ne s’agit là que de quelques moyens pratiques de réduire les capacités de ces divers systèmes technocratiques à exploiter nos données à des fins d’analyse prédictive et de ludification de nos comportements.

Nous vous remercions.

John Klyczek

John Klyczek est titulaire d’une maîtrise d’anglais et a plus de dix ans d’expérience dans l’enseignement de divers cours universitaires, notamment la rhétorique, l’argumentation de recherche, les études interdisciplinaires et les études littéraires. Ses études littéraires se concentrent sur les analyses historicistes du mondialisme, de la technocratie et de l’eugénisme dans le Meilleur des mondes d’Aldous Huxley et d’autres dystopies de science-fiction.

⚠ Les points de vue exprimés dans l’article ne sont pas nécessairement partagés par les (autres) auteurs et contributeurs du site Nouveau Monde.